Por Bruno Fraga.

Recentemente, um incidente incomum nas ruas de São Paulo expôs de forma alarmante as vulnerabilidades persistentes nas nossas redes de telecomunicações.

Um Jeep Renegade, adaptado com dispositivos hackers, foi apreendido pela Polícia Militar, revelando um esquema sofisticado de fraude cibernética. Este carro interceptava sinais de smartphones, disparava mensagens de phishing via SMS e capturava dados sensíveis das vítimas.

Fotos do interior do veículo divulgadas pela Polícia Militar de São Paulo. (Imagem: Polícia Militar SP/Divulgação)

O que à primeira vista parecia ser um simples caso de cibercrime esconde uma realidade muito mais grave: as brechas de segurança que permitiram essa operação. Elas não são novas e, o que é ainda mais preocupante, continuam sem solução.

Por isso, corrigir essas vulnerabilidades exige um grande investimento e uma reorganização estrutural que não ocorrerá da noite para o dia.

O que estava dentro do carro hacker?

Esse veículo, que se misturava com o tráfego caótico de São Paulo, estava equipado como um verdadeiro laboratório hacker móvel: um notebook conectado a uma placa de SDR (Software Defined Radio), uma antena de rádio setorial e um sistema de baterias estacionárias.

Apesar da complexidade técnica, o objetivo era claro: interceptar sinais de rede, capturar dados sensíveis e enviar mensagens de phishing via SMS, enganando as vítimas para que fornecessem informações pessoais e financeiras.

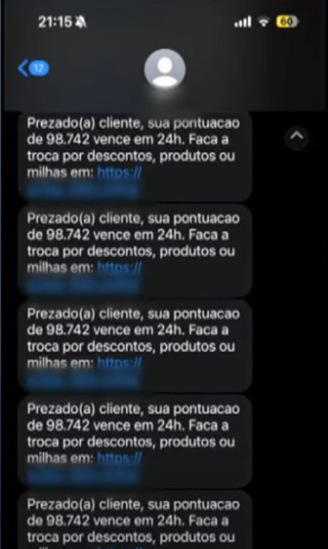

Mensagens de SMS enviadas pelos criminosos. (Imagem: Polícia Militar SP/Divulgação)

Mensagens de SMS enviadas pelos criminosos. (Imagem: Polícia Militar SP/Divulgação)

O método usado, conhecido como “IMSI Catching”, força dispositivos móveis a se conectarem a uma estação base falsa, acreditando ser uma torre de celular legítima.

Uma vez conectados, esses smartphones se tornam vulneráveis a interceptação e ataques, como o envio de mensagens fraudulentas.

O perigo ainda está longe de acabar

A apreensão do carro não significa o fim da ameaça. As vulnerabilidades exploradas por esses criminosos estão longe de serem resolvidas. As operadoras de telecomunicações e os governos têm demorado a implementar medidas eficazes para proteger contra esse tipo de ataque.

Soluções como criptografia avançada e protocolos de comunicação mais seguros ainda estão longe de serem adotados em larga escala, deixando a porta aberta para que outros incidentes semelhantes ocorram.

Enquanto essas vulnerabilidades permanecerem ativas, o risco de que outros “carros hackers” estejam operando nas ruas de São Paulo – ou em qualquer outro lugar – é real. As falhas ainda existem e os mesmos equipamentos estão ainda à venda na internet.

Essa situação reforça a necessidade urgente de conscientização pública sobre os riscos de segurança digital e de ações proativas para mitigar essas ameaças que já estão entre nós.

Mas então como se proteger de um carro hacker?

Diante dessa ameaça, é crucial que as pessoas saibam como se proteger, adotando algumas medidas como:

- Desconfie de SMSs suspeitos: nunca clique em links enviados por SMS, especialmente aqueles que pedem informações pessoais ou financeiras. Acesse diretamente os sites oficiais ou aplicativos para verificar informações;

- Cuidado com ligações recebidas: instituições financeiras raramente pedem informações sensíveis por telefone. Sempre confirme com seu banco antes de fornecer qualquer dado;

- Ative o modo avião em locais suspeitos: em locais públicos ou desconhecidos, onde o risco de interceptação de sinal é maior, ative o modo avião e use apenas Wi-Fi confiável;

- Educação continuada: mantenha-se informado sobre as ameaças mais recentes e as melhores práticas de segurança digital. A conscientização é a melhor defesa contra ataques cibernéticos.

Este incidente deve servir como um catalisador para uma discussão mais ampla e para ações imediatas que visem melhorar a segurança digital de todos, garantindo que essas vulnerabilidades não continuem a ser exploradas por criminosos.

****

Bruno Fraga é especialista em segurança da informação e investigador digital. Autor do livro “Técnicas de Invasão”, que se tornou a obra mais vendida do Brasil na área de Hacking Ético.